Red Hat warnt vor Hintertüren in XZ-Tools, die von den meisten Linux-Distributionen verwendet werden

Heute warnte Red Hat Benutzer davor, Systeme mit Fedora-Entwicklungs- und Experimentalversionen sofort nicht mehr zu verwenden, da in den neuesten XZ Utils-Datenkomprimierungstools und -Bibliotheken eine Hintertür gefunden wurde.

„BITTE STOPPEN SIE SOFORT DIE VERWENDUNG VON FEDORA 41 ODER FEDORA RAWHIDE-INSTANZEN für berufliche oder private Aktivitäten“, warnte Red Hat am Freitag.

„Keine Versionen von Red Hat Enterprise Linux (RHEL) sind betroffen. Wir haben Berichte und Beweise dafür, dass die Injektionen erfolgreich in xz 5.6.x-Versionen erstellt wurden, die für Debian Unstable (Sid) erstellt wurden. Andere Distributionen könnten ebenfalls betroffen sein.“

Das Sicherheitsteam von Debian gab außerdem eine Warnung heraus, in der Benutzer vor dem Problem gewarnt wurden. In der Empfehlung heißt es, dass keine stabilen Debian-Versionen die kompromittierten Pakete verwenden und dass XZ auf den betroffenen Debian-Test-, Unstable- und Experimental-Distributionen auf den Upstream-5.4.5-Code zurückgesetzt wurde.

Linux-Administratoren können überprüfen, welche Version von XZ installiert ist, indem sie ihren Paketmanager abfragen oder das folgende Shell-Skript ausführen, das vom Cybersicherheitsforscher Kostas geteilt wurde .

for xz_p in $(type -a xz | awk '{print $NF}' | uniq); do strings "$xz_p" | grep "xz (XZ Utils)" || echo "No match found for $xz_p"; doneDas obige Skript führt den stringsBefehl „ “ für alle Instanzen der ausführbaren xz-Datei aus und gibt ihre eingebettete Version aus. Mit diesem Befehl können Sie die Version ermitteln, ohne die hintertürige ausführbare Datei auszuführen.

Wenn Sie die Versionen 5.6.0 oder 5.6.1 verwenden, wird empfohlen, sofort ein Downgrade auf ältere Versionen durchzuführen, die den Schadcode nicht enthalten.

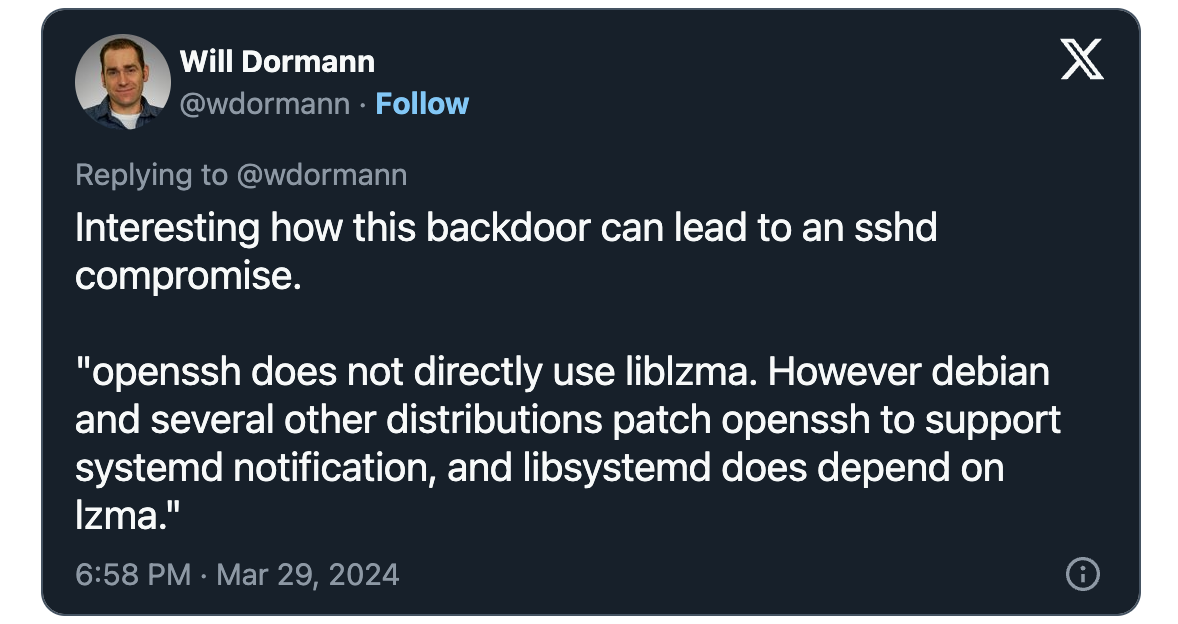

Der Microsoft-Softwareentwickler Andres Freund entdeckte das Sicherheitsproblem , als er langsame SSH-Anmeldungen auf einem Linux-Rechner untersuchte, auf dem Debian Sid (die fortlaufende Entwicklungsversion der Debian-Distribution) ausgeführt wurde.

Allerdings hat er den genauen Zweck des Schadcodes, der den XZ-Versionen 5.6.0 und 5.6.1 vom Mitwirkenden Jia Tan ( JiaT75 ) hinzugefügt wurde, nicht gefunden.

„Ich habe noch nicht genau analysiert, worauf im injizierten Code geprüft wird, um unbefugten Zugriff zu ermöglichen. Da dies in einem Vorauthentifizierungskontext ausgeführt wird, scheint es wahrscheinlich, dass es irgendeine Form des Zugriffs oder eine andere Form der Remote-Codeausführung ermöglicht.“ „ sagte Freund .

„Das anfängliche Starten von sshd außerhalb von systemd zeigte keine Verlangsamung, obwohl die Hintertür kurzzeitig aufgerufen wurde. Dies scheint Teil einiger Gegenmaßnahmen zu sein, um die Analyse zu erschweren.“

Red Hat kehrt in der Fedora-Beta zu XZ 5.4.x zurück

Red Hat verfolgt dieses Sicherheitsproblem in der Lieferkette nun als CVE-2024-3094 , weist ihm einen kritischen Schweregrad von 10/10 zu und kehrt in Fedora 40 Beta zu den 5.4.x-Versionen von XZ zurück.

Der Schadcode ist verschleiert und kann nur im vollständigen Download-Paket gefunden werden, nicht in der Git-Distribution, in der das M4-Makro fehlt, das den Backdoor-Build-Prozess auslöst.

Wenn das schädliche Makro vorhanden ist, werden die im Git-Repository gefundenen Artefakte der zweiten Stufe während der Erstellungszeit eingefügt.

„Der resultierende bösartige Build stört die Authentifizierung in sshd über systemd. SSH ist ein häufig verwendetes Protokoll für die Fernverbindung zu Systemen, und sshd ist der Dienst, der den Zugriff ermöglicht“, sagte Red Hat .

„Unter den richtigen Umständen könnte dieser Eingriff es einem böswilligen Akteur möglicherweise ermöglichen, die SSL-Authentifizierung zu brechen und sich aus der Ferne unbefugten Zugriff auf das gesamte System zu verschaffen.“

CISA hat heute außerdem eine Empfehlung veröffentlicht, in der Entwickler und Benutzer gewarnt werden, ein Downgrade auf eine unkompromittierte XZ-Version (z. B. 5.4.6 Stable ) durchzuführen und nach böswilligen oder verdächtigen Aktivitäten auf ihren Systemen Ausschau zu halten.

About the author : noclone.de Development

Programmierung seit fast 40 Jahren.